ゼロトラストセキュリティとは

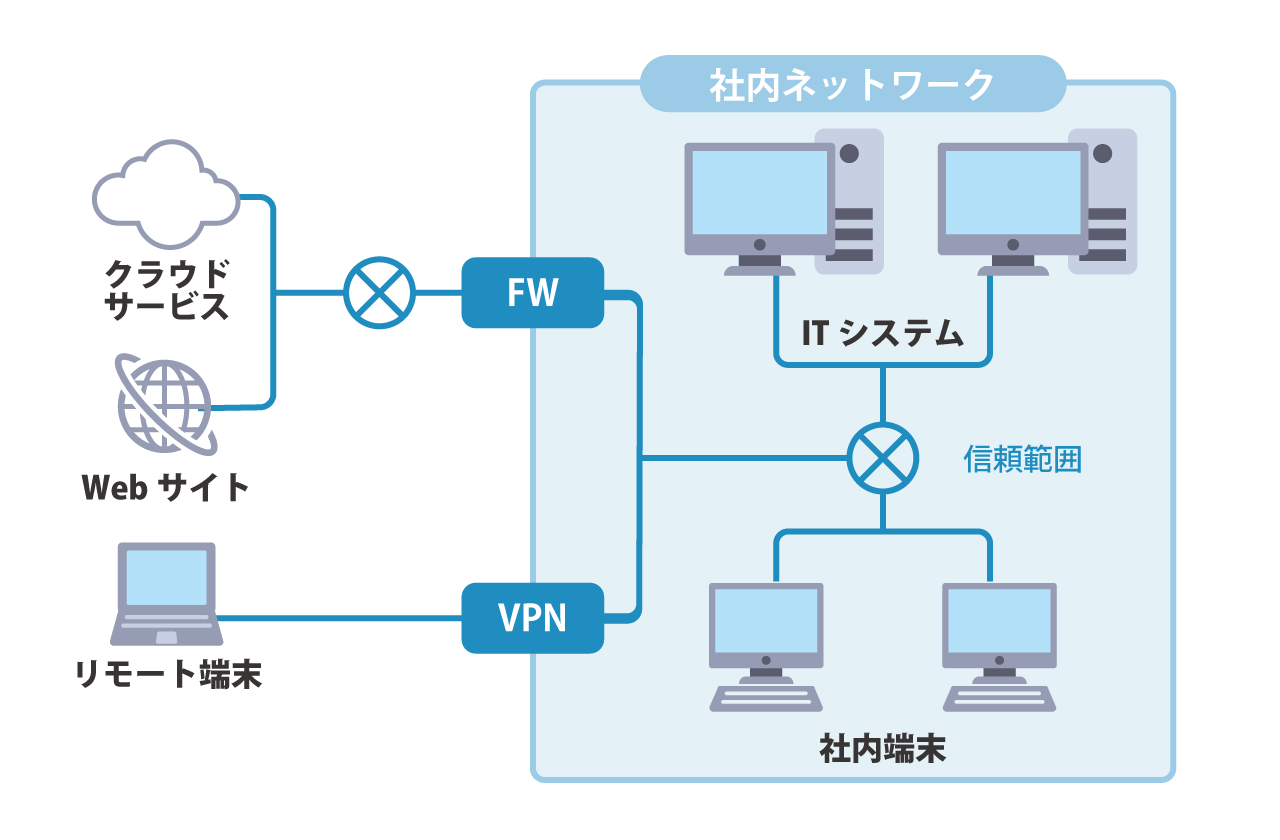

ゼロトラストとは「何も信頼しない」ということを前提にセキュリティの対策を講じる考え方です。従来のセキュリティ対策は、信頼できる「内部」と信頼できない「外部」でネットワークを分け、その境界線にセキュリティ対策を設けるというもので、その境界線にファイアウォールやプロキシー、IDS/IPSなどのセキュリティ機器を設置し、通信の監視や制御を行うことで外部からのサイバー攻撃を遮断する考え方でした。しかし現在は、クラウドが普及したことにより、外部であるインターネット上に保護すべきものがある状況が増え、守るべき対象がさまざまな場所に点在するようになり、従来の考え方では十分な対策を講じることが難しくなりました。そこで、すべての通信を信頼しないことを前提に、さまざまなセキュリティ対策を講じるゼロトラストの考え方が誕生しました。

信頼できる範囲を設けない

内部外部など場所に囚われない

端末など最小単位で認証

アメリカ国立標準技術研究所

NISTが定義した7つの考え方

- すべてのデータソースとコンピューティングサービスをリソースとみなす

- ネットワークの場所に関係なく、すべての通信を保護する

- 企業リソースへのアクセスをセッション単位で付与する

- リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定する

- 全ての資産の整合性とセキュリティ動作を監視し、測定する

- 全てのリソースの認証と認可を行い、アクセスが許可される前に厳格に実施する

- 資産、ネットワークのインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する

ゼロトラストセキュリティが必要な理由

働き方の変化

コロナ禍によりテレワークの浸透など働き方が多様化し、セキュリティ対策が不十分な私有デバイスを使って仕事をすることで、マルウェア感染や情報漏洩のリスクが拡大しています。

内部不正による情報漏えいのリスク

情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2020」にて「内部不正による情報漏えい」が第2位となっており、社内外からのアクセスによるマルウェアなどの持ち込みだけでなく、悪意ある社員の内部不正による情報の持ち出しにも注意が必要です。

組織における脅威

- 標的型攻撃による機密情報の窃取

- 内部不正による情報漏えい

- ビジネスメール詐欺による金銭被害

- サプライチェーンの弱点を悪用した攻撃

- ランサムウェアによる被害

- 予期せぬIT基盤の障害に伴う業務停止

- 不注意による情報漏えい(規則は遵守)

- インターネット上のサービスからの個人情報の窃取

- IoT機器の不正利用

- サービス妨害攻撃によるサービスの停止

既存セキュリティの課題と解決

既存の境界型セキュリティの課題

- 接続先サイトでのセキュリティ制御が無く、マルウェア感染のリスクがある

- 誰でもどの端末でも業務システムが使えてしまうため情報管理の面で課題がある

- 各端末の一括管理や、悪用を防ぐための仕組みが不足している

- マルウェアに対する対策が不十分で未知のウィルス等に対する防御機能がない

テレワークで私有端末がマルウェア感染したり悪意のあるインターネット上のサービスからIDとパスワードを盗まれ正規のルートで侵入されてしまった場合、それを防ぐことは不可能です。また、私有端末がウイルス感染してしまっていた場合、社内でそれが感染拡大することを防ぐ手立ても境界型セキュリティにはありません。

境界内(社内ネットワーク)を全面的に信頼してしまっているため一度侵入を許してしまった第三者やウイルスに対して対応できません。

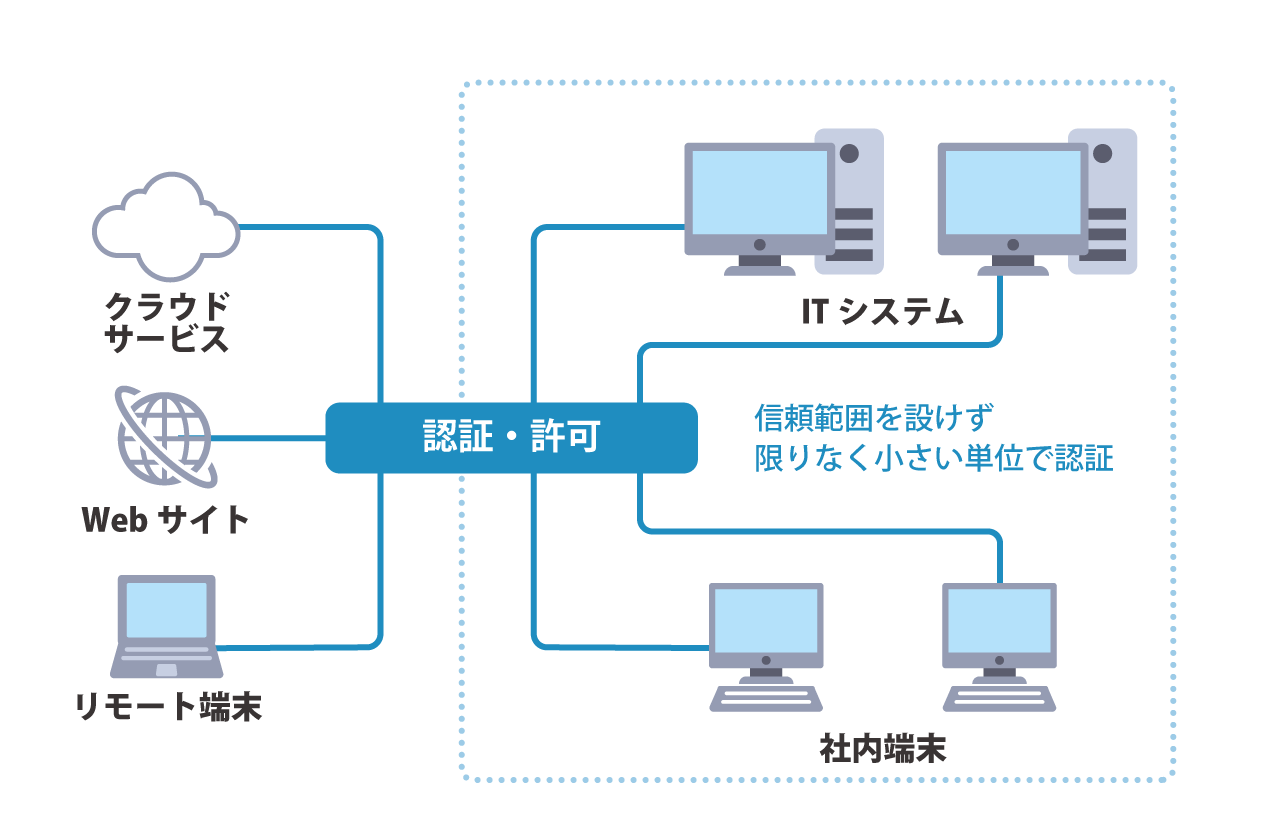

ゼロトラストセキュリティによる解決

- 端末の利用場所不問で、接続先サイトの制御を実施し、マルウェア感染を防止できます

- 生体・端末認証により業務システムを利用するユーザーと端末を厳格化できます

- MDM機能導入により、アプリの遠隔配信や、端末への不要な操作を防止できます

- ウイルス対策ソフト+端末セキュリティ機能でウイルス侵入防御と不正な挙動監視の2段対策ができます

「何も信頼しない(Zero Trust)」ことを前提にし、利用するユーザー・デバイス・ネットワークを常時確認し、さまざまな認証を挟みながら、アプリケーションや情報資産へのアクセスを制御します。一度認証をクリアした端末であっても、マルウェアへ感染している可能性が浮上すると、アクセス制限を行い、セキュリティを担保します。

境界を設けず最小単位でセキュリティ対策を行うため様々なリスクに対応でき安全な仕組みを構築できます。

既存セキュリティとゼロトラストセキュリティの違い

境界型セキュリティ

ゼロトラストセキュリティ

| 境界型セキュリティ | ゼロトラストセキュリティ | |

|---|---|---|

| 信頼するネットワーク | 社内ネットワーク(FW内部のWAN / LAN)を信頼するネットワークとする。 | 信頼するネットワークを設けず、ITシステムや端末を限りなく小さい単位で信頼を評価する。 |

| 情報資産・IT資産の場所 | 信頼できるネットワークの内部。社内ネットワーク、データセンターなど。 | 場所には依存しない。アクセス元の信頼性を都度評価する。 |

| 端末の種類と場所 | 社内に設置した自社の端末を利用。外部からはVPN等で接続する。 | 端末の種類や場所には依存しない。信頼性を都度評価するため個人所有端末や他社の端末でも利用可能。 |

| セキュリティ対策の考え方 | 境界での入口・出口対策に内部対策を加えた多層防御が基本。実際には内部対策が十分でない企業が多い。 | 社内リソースへのアクセスの信頼性をアクセス時に動的に評価。ITシステムや端末単位でセキュリティを確保。 |

| 侵害時の拡散 | ラテラルムーブメント(水平移動)により、内部のITシステムへの拡散が懸念される。 | 機器間の通信では常に認証・認可を行うため、拡散のリスクは低い。 |

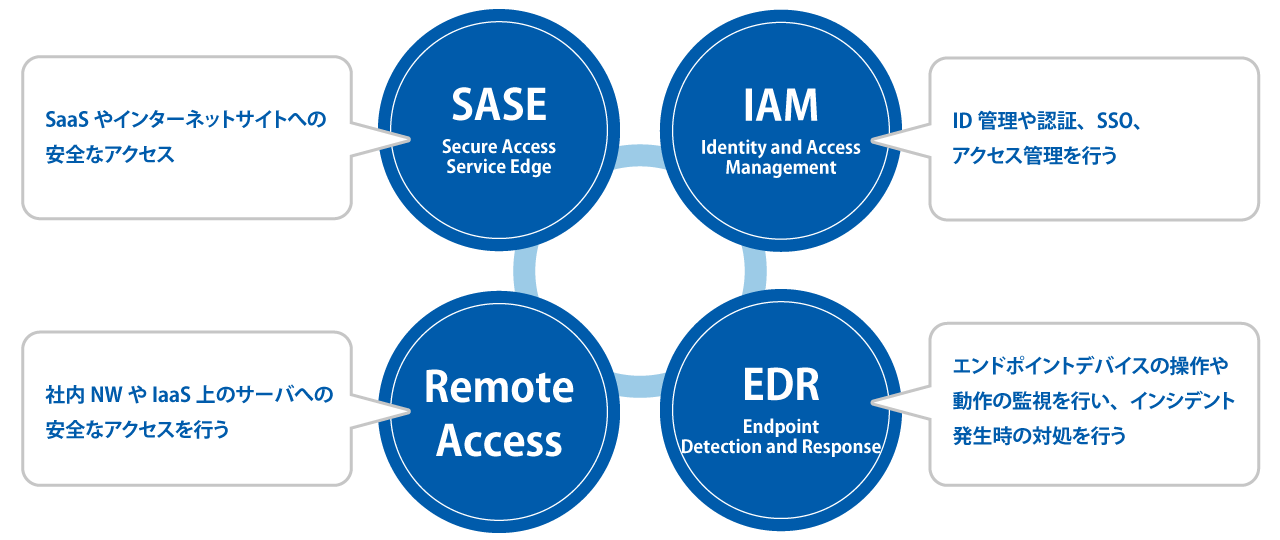

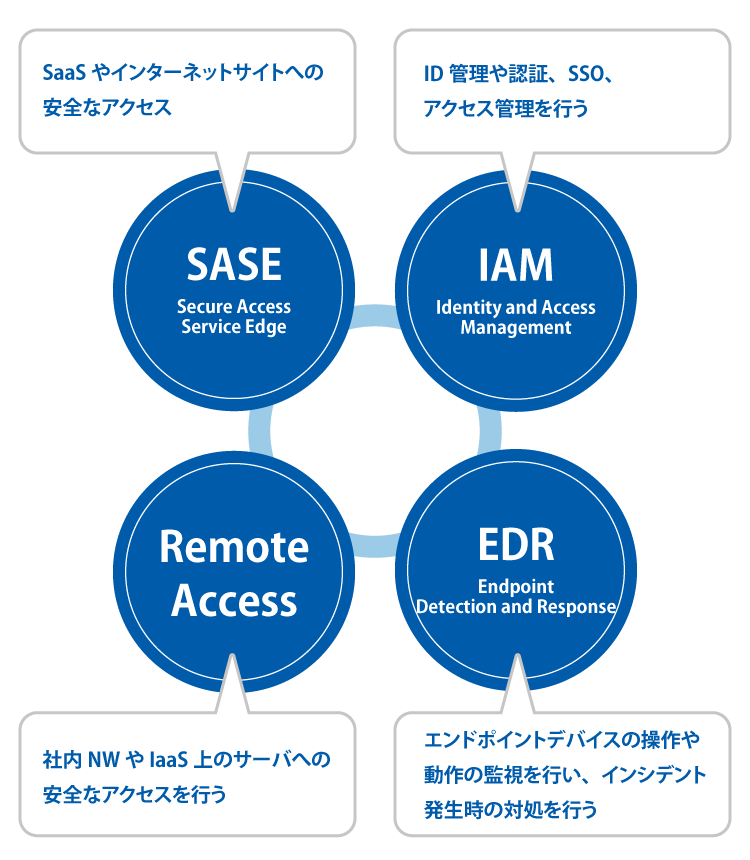

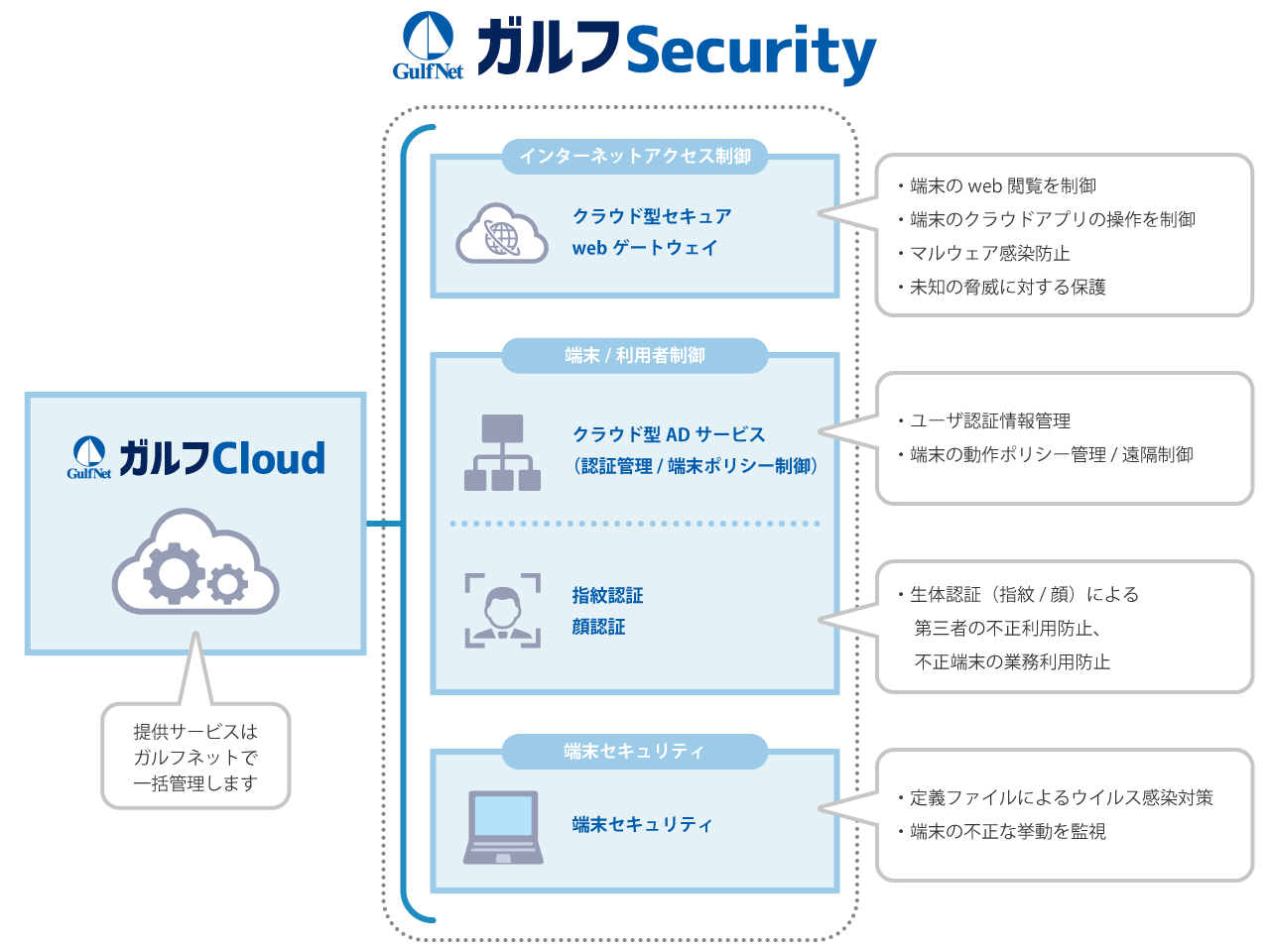

ガルフネットのセキュリティサービス

ゼロトラストセキュリティ プラットフォーム

課題解決のため、ガルフネットは働く場所やネットワーク境界を意識せず、企業の資産を保護することを目的とした、クラウド型セキュリティプラットフォームを一括提供します。

ご検討の際は是非ガルフネットにご用命下さい。